|

이 웜은 이메일을 통하여 전파되며, 바이러스를 포함한 이메일은 아래와 같은 제목으로 전파된다.

[메일 제목]

Account notify

E-mail account disabling warning.

E-mail account security warning.

E-mail technical support message.

E-mail technical support warning.

E-mail warning

Email account utilization warning.

Email report

Encrypted document

Fax Message Received

Forum notify

Hidden message

Important notify

Important notify about your e-mail account.

Incoming message

Notify about using the e-mail account.

Notify about your e-mail account utilization.

Notify from e-mail technical support.

Protected message

RE: Protected message

RE: Text message

Re: Document

Re: Document

Re: Hello

Re: Hi

Re: Incoming Fax

Re: Incoming Message

Re: Msg reply

Re: Thank you!

Re: Thanks :)

Re: Yahoo!

Request response

Site changes

Warning about your e-mail account.

[첨부파일 이름]

다음중에서 선택되어 진다.

Attach

Details

Document

Encrypted

Gift

Info

Information

Message

MoreInfo

Readme

Text

TextDocument

details

first_part

pub_document

text_document

[메일 내용]

(웜이 발송한 메일의 예)

1. 메일 제목: Re: Yahoo!

본문 내용:Password - 03110

첨부파일 이름 : Details.zip (46KB)

2. 메일 제목: Re: Incoming Message

본문 내용 : Read the attach.

For security reasons attached file is password protected. The password is

첨부파일 이름 : pub_document.zip (46KB)

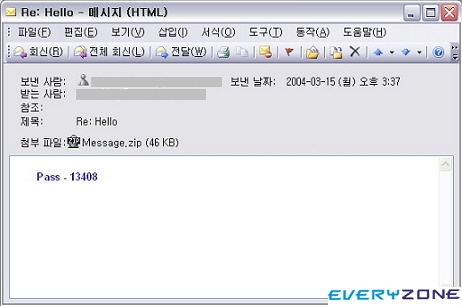

3. 메일 제목 : Re: Hello

본문 내용 :

첨부파일 이름 : Message.zip (46KB)

웜의 특징을 가지고 있는 다형성 바이러스로써 exe 파일을 감염시킨다.

감염된 파일의 크기는 일정하지 않으며 암호화 되있다.(W32/Bagle 로 진단)

첨부파일은 zip, rar, pif, exe 등 다양한 확장자를 가지고 있으며 압축파일로 유일될 경우 메일 본문에 이들 첨부파일 압축해제시

사용하는 비밀 번호가 있다.

처음 실행시에 다음과 같이 윈도우 시스템 폴더(win 2000, NT : c:\Wint\system32, win XP : c:\windows\system32)

에 winupd.exe, winupd.exeopen(웜의 복사본), winupd.exeopenopen(압축된 형태), winupd.exeopenopenopen(이미지) 파일을 생성한다.

또한, 다음처럼 레지스트를 수정하여 다음 부팅시 실행되도록 조작한다.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

항목에

(win9x의 경우)

winipd.exe = c:\windows\system\winupd.exe

(win2000, NT의 경우)

winupd.exe = c:\winnt\system32\winupd.exe

(WinXP의 경우)

winupd.exe = c:\windows\system32\winupd.exe

를 기록한다.

다음으로 .HTM, .HTML,, .TXT, .WAB, .PHP, .XLS, XML, .MSG, .mbx, .mdx,

.jsp, .eml, .cgi 확장자를 지닌 파일에서 메일 주소를 수집하여

지체 SMTP를 이용하여 웜이 첨부된 메일을 발송하지만 다음 도메인으로는

감염된 메일이 발송되지 않는다.

@avp.

@hotmail.com

@iana

@messagelab

@microsoft

abuse

admin

anyone@

bugs@

cafee

certific

contract@

f-secur

feste

free-av

gold-certs@

google

help@

icrosoft

info@

linux

listserv

local

nobody@

noone@

noreply

ntivi

panda

postmaster@

rating@

root@

samples

sopho

support

winrar

winzip

P2P 공유 프로그램을 사용할때 바이러스를 유포하기 위해 shar 를 포함한 폴더에 다음과 같은

파일을 생성할 수 있다.

ACDSee 9.exe

Adobe Photoshop 9 full.exe

Ahead Nero 7.exe

Matrix 3 Revolution English Subtitles.exe

Microsoft Office 2003 Crack, Working!.exe

Microsoft Office XP working Crack, Keygen.exe

Microsoft Windows XP, WinXP Crack, working Keygen.exe

Opera 8 New!.exe

Porno Screensaver.scr

Porno pics arhive, xxx.exe

Porno, sex, oral, anal cool, awesome!!.exe

Serials.txt.exe

WinAmp 5 Pro Keygen Crack Update.exe

WinAmp 6 New!.exe

Windown Longhorn Beta Leak.exe

Windows Sourcecode update.doc.exe

XXX hardcore images.exe

그리고 netsky 웜이 생성한 다음과 같은 레지스트리 키를 삭제 한다.

9XHtProtect

Antivirus

HtProtect

ICQ Net

ICQNet

My AV

Special Firewall Service

Tiny AV

Zone Labs Client Ex

service

또한 일 부 보안 관련 프로세스를 종료 하며

마지막으로 TCP 2556 포트를 열어두는데 해당 포트를 이용한 시스템 정보과 개인정보의 유출 위험이 있다.

2004년 3월 15일 오후08시경에 최초 작성되었으며 2004년 3월 16일 오전11:07 분에 수정 되었다.

|

|

|